DDoS-Angriff mit 1,5 Milliarden Paketen pro Sekunde: Warnsignal für die IoT-Sicherheit

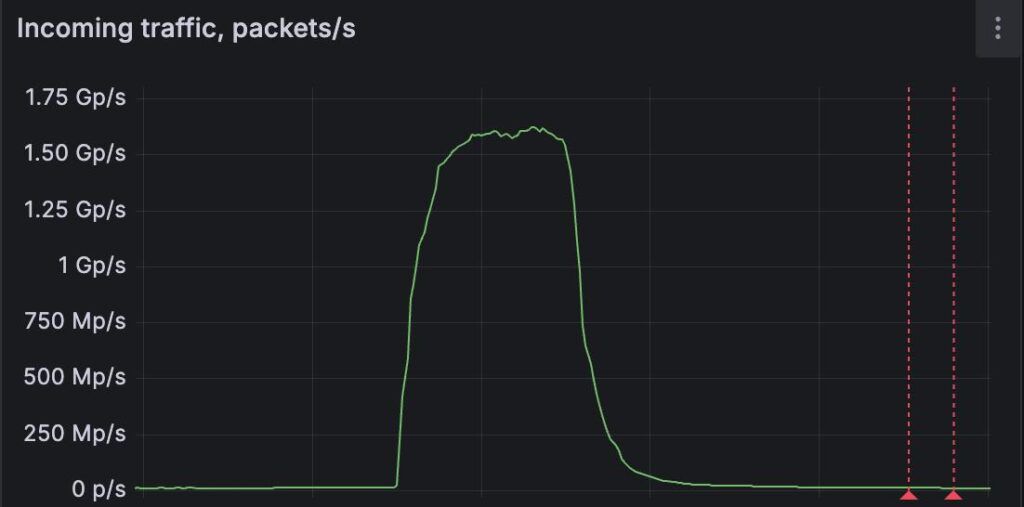

In der zweiten Septemberwoche 2025 haben Sicherheitsforscher einen der größten bekannten Angriffe mit sogenannten Distributed Denial of Service (DDoS) registriert. Betroffen war ein nicht näher benannter Anbieter von DDoS-Schutzdiensten in Westeuropa. Der Angriff erreichte eine Spitzenlast von rund 1,5 Milliarden Datenpaketen pro Sekunde. Solche Werte gelten als extrem und zeigen, wie stark sich die Bedrohungslage durch missbrauchte Internet-of-Things-(IoT)-Geräte verschärft.

Laut Angaben des Unternehmens FastNetMon, das den Angriff dokumentierte, wurden die Systeme des Anbieters am 8. September ins Visier genommen. Binnen kürzester Zeit prasselten riesige Mengen kleiner Datenpakete auf die Infrastruktur ein. Ziel solcher Angriffe ist es, Router, Firewalls oder Abwehrsysteme zu überlasten, indem sie mehr Pakete verarbeiten müssen, als technisch möglich ist. Anders als bei klassischen Angriffen, die vor allem Bandbreite verstopfen, setzen solche „Paketfluten“ gezielt auf die Überforderung der Rechenleistung von Netzwerktechnik.

Inhalt

Bemerkenswert war auch die Quelle der Attacke: Die Datenströme kamen aus über 11.000 verschiedenen autonomen Netzen weltweit. Hinter diesen Angriffspaketen standen zehntausende kompromittierte Geräte – vor allem sogenannte CPEs (Customer Premises Equipment) wie Router und kleine Server bei Endkunden, aber auch viele IoT-Geräte. Diese wurden zuvor von Angreifern übernommen und in einem Botnetz zusammengeschaltet.

Visualisierung der DDos Attacke vom 8. September 2025. Screenshot: FastNet Mon

Warum IoT-Geräte ein Problem sind

Das Beispiel verdeutlicht, dass nicht nur klassische Server oder Computer eine Rolle bei Cyberangriffen spielen. Millionen von Geräten im Alltag – vom Internetrouter bis zur vernetzten Überwachungskamera – sind mit dem Internet verbunden. Viele dieser Geräte sind unzureichend geschützt: Werkseinstellungen werden nicht geändert, Sicherheitsupdates fehlen, Standardpasswörter bleiben aktiv. Sobald Angreifer ein Gerät kapern, können sie es unbemerkt für ihre Zwecke nutzen.

Ein DDoS-Angriff funktioniert dann wie ein „Sturm aus Regentropfen“: Ein einzelner Tropfen ist harmlos, aber Milliarden gleichzeitig können Flüsse überlaufen lassen. Genauso führt eine Flut kleiner Datenpakete, geschickt koordiniert von tausenden Geräten, zur Überlastung von Netzwerken.

Abwehrmaßnahmen im aktuellen Fall

Im aktuellen Angriff griff das Abwehrsystem des Anbieters sofort ein. Mithilfe von Telemetrie-Daten konnte die Attacke erkannt und durch Scrubbing-Systeme gefiltert werden. Zusätzlich blockierten sogenannte Access Control Lists (ACLs) auf Routern bestimmte Protokolle, die für Verstärkungseffekte genutzt wurden. FastNetMon fordert dennoch, dass Internetanbieter selbst stärker gegen solche Angriffe vorgehen sollten. Konkret heißt das: verdächtigen Datenverkehr bereits am Rand ihrer Netze zu stoppen, anstatt die Last an nachgelagerte Systeme weiterzugeben. „Dieses Ereignis ist Teil eines gefährlichen Trends“, sagte Pavel Odintsov, Gründer von FastNetMon. „Wenn zehntausende CPE-Geräte (Kundengeräte wie Router oder Modems) gekapert und für koordinierte Paketfluten dieser Größenordnung missbraucht werden können, steigen die Risiken für Netzbetreiber exponentiell. Die Branche muss handeln und Erkennungslogik auf Ebene der Internetprovider implementieren, um ausgehende Angriffe zu stoppen, bevor sie eskalieren.“

Einordnung im internationalen Kontext

Der Angriff gehört zu den größten bekannten Attacken nach Paketrate, auch wenn er nicht den absoluten Spitzenwert hält. Der Anbieter Cloudflare berichtete erst Ende April von Rekordangriffen mit bis zu 5,1 Milliarden Paketen pro Sekunde und Bandbreiten von mehr als 11 Terabit pro Sekunde. Klar ist: Die Zahl der extrem groß angelegten Angriffe nimmt seit 2024 massiv zu. Allein im zweiten Quartal 2025 zählte Cloudflare über 6.500 solcher Attacken.

Die Bedrohungslage wächst also. Schon heute können selbst spezialisierte Abwehrunternehmen nur mithilfe von leistungsstarken Systemen und weltweiten Filtermechanismen verhindern, dass kritische Dienste zusammenbrechen. Für normale Firmen oder gar Privatpersonen wäre ein Angriff dieser Größenordnung nicht abzuwehren.

Bedeutung für die IoT-Sicherheit

Der Fall zeigt, dass die eigentliche Schwachstelle nicht nur bei den Zielen solcher Angriffe liegt, sondern vor allem bei den Geräten, die missbraucht werden. Jede ungesicherte Webcam, jeder schlecht konfigurierte Router kann Teil eines globalen Angriffs werden. Für die Betreiber sind die Folgen oft unsichtbar – ihr Gerät funktioniert weiter, während es im Hintergrund fremden Zwecken dient. Die Kosten trägt am Ende jedoch die Gesellschaft: durch erhöhte Sicherheitsausgaben, instabile Netze und unterbrochene Dienste.

Es wird deutlich, dass verbindliche Mindeststandards für IoT-Geräte notwendig sind. Sichere Voreinstellungen, regelmäßige Updates und gesperrte Fernzugänge könnten verhindern, dass Geräte massenhaft gekapert werden. Auch Internetanbieter sind gefordert, verdächtigen Datenverkehr zu erkennen und frühzeitig zu blockieren. Ohne solche Maßnahmen droht das Internet weiter durch Botnetze aus unsicheren Alltagsgeräten destabilisiert zu werden.

Fazit

Der Angriff mit 1,5 Milliarden Paketen pro Sekunde ist ein Weckruf. Er belegt, dass ungesicherte IoT- und Netzwerkgeräte längst zu einer ernsthaften Gefahr für die Stabilität des Internets geworden sind. Solange Hersteller schwache Standards zulassen und Internetprovider nicht konsequent gegen schädlichen Datenverkehr vorgehen, werden solche Angriffe weiter zunehmen.

Zusammenfassung (tl;dr)

- Angriff auf DDoS-Schutzanbieter in Westeuropa mit bis zu 1,5 Milliarden Paketen pro Sekunde.

- Quelle: kompromittierte Router und IoT-Geräte aus über 11.000 Netzen weltweit.

- Abwehr durch Scrubbing-Systeme und Router-Filter erfolgreich.

- Vergleichbare Rekorde: Cloudflare meldete zuletzt bis zu 5,1 Milliarden Pakete pro Sekunde.

- Hauptproblem: Unsichere IoT-Geräte, fehlende Standards und mangelnde Filtermaßnahmen bei Providern.