Kritische Schwachstellen im YoLink-Smart-Hub: Gefahr für Smart-Home-Nutzer

Das Sicherheitsunternehmen Bishop Fox hat im YoLink Smart Hub (Firmware v0382) mehrere sicherheitsrelevante Schwächen gefunden. In einem Blogpost zeigt Sicherheitsexperte Nick Cerne, der das Gerät zerlegte, interne Logs auslas, MQTT-Zugangsdaten und API-Informationen gewann, wie Angreifer so fremde Smart-Home-Geräte fernsteuern könnten.

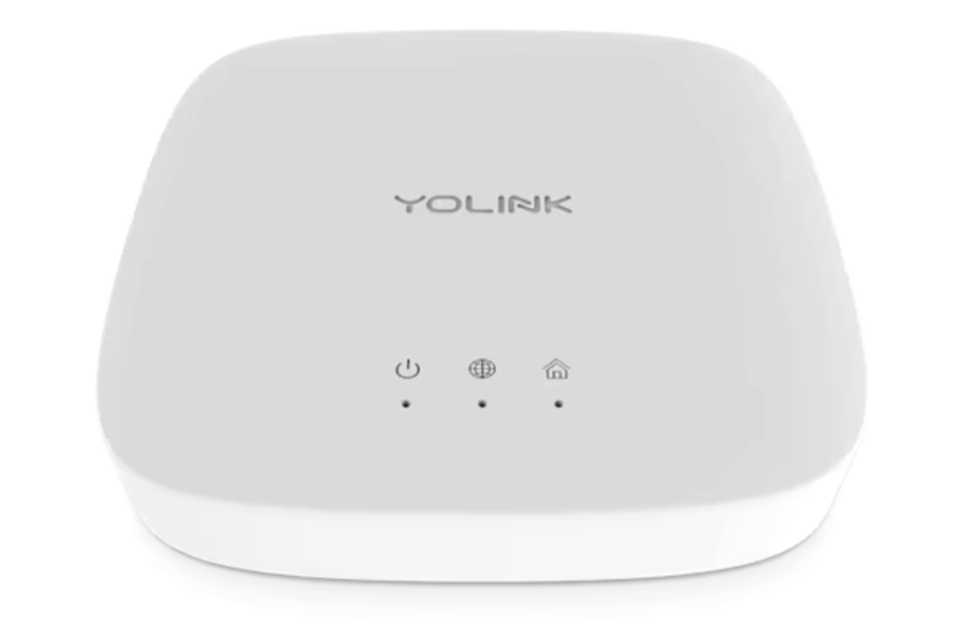

YoLink ist eine Smart-Home-Marke des US-Unternehmens YoSmart Inc. mit Sitz in Irvine, Kalifornien, die auf LoRa-basierte IoT-Produkte wie Sensoren, Türschlösser, Steckdosen, Überwachungssysteme und Steuerhubs spezialisiert ist und ihre Geräte hauptsächlich, aber nicht ausschließlich, über den US-Markt (Amazon, eigene Online-Shops) vertreibt.

Nick Cerne, Senior Security Consultant bei Bishop Fox begann mit einer physischen Zerlegung des YoLink Smart Hub. Auf der Leiterplatte fand er einen ESP32-WROOM-32 System-on-Chip. Über die offenliegenden Debug-Pins konnte er per UART eine serielle Verbindung zum Gerät herstellen. Die über UART sichtbaren Boot- und Anwendungs-Logs zeigten unter anderem die WLAN-MAC, einen API-Endpunkt sowie MQTT-Verbindungsinformationen. Aus den Logs ließ sich die Adresse des YoSmart-MQTT-Brokers und mehrere Identifikationswerte des Hubs ablesen. Diese Informationen lieferten die Grundlage für weitere Analysen. Parallel führte Cerne eine Paketmitschnittanalyse des mobilen Clients durch. Mit Wireshark konnte er Login-Anfragen, die Familien-/Account-IDs und temporäre Session-Tokens der mobilen App einsehen. Aus diesen Aufzeichnungen ging hervor, wie die App sich am MQTT-Broker authentifizierte und welche Topics für Gerätekommunikation verwendet wurden.

Reverse-Engineering: API-Secret und Geräte-IDs

Durch Auswertung und Decompilierung von Firmware-/Binärcode identifizierte Cerne eine Funktion, die aus einem festen Schlüsselteil und der Geräte-ID einen MD5-Hash ableitete. Dieser Hash wurde vom Gerät als Teil eines API-Endpunkts verwendet. Zudem stellte sich heraus, dass Geräte-IDs nicht ausreichend zufällig sind und sich sequenziell ableiten lassen. Um zu prüfen, ob Autorisierungsprüfungen existierten, kaufte der Sicherheitsexperte ein zweites Hub und legte zwei Accounts an. Mit den über UART und Paketmitschnitt gewonnenen MQTT-Zugangsdaten des zweiten Accounts veröffentlichte er gezielt Nachrichten auf dem MQTT-Topic des ersten Accounts. Die Ausgabe des Brokers zeigte erfolgreiche CONNECT/CONNACK und PUBLISH-Sequenzen. Physisch beobachtete Cerne, dass sich das fremde Schloss tatsächlich entriegelte.

Damit war nachgewiesen, dass der API-Broker keine ausreichenden Autorisierungsprüfungen durchführte und gültige MQTT-Anmeldedaten zum Steuern fremder Geräte reichten.

Reaktion des Herstellers und Empfehlung

Bishop Fox meldete die Schwachstellen verantwortungsvoll an YoSmart. Laut Veröffentlichung gab es bis zum Datum des Blogposts kein Reaktions-Statement oder verfügbares Sicherheitsupdate. Die Forscher empfehlen, den Hub als nicht vertrauenswürdig zu behandeln: vom kritischen Netzwerk trennen, nicht für Zugangskontrollen verwenden und auf Anbieter mit nachweisbarer Sicherheits-Praxis wechseln. Der Bericht zeigt exemplarisch klassische IoT-Probleme: offene Debug-Schnittstellen, fehlende Verschlüsselung und mangelhafte Autorisierung führen schnell zu praktischen, physisch relevanten Angriffen. Gateways sind Single Points of Failure. Wird die Zentrale kompromittiert, sind alle angeschlossenen Geräte gefährdet.

Zusammenfassung (tl;dr)

- Physisches Teardown des Hubs offenbarte einen ESP32 mit zugänglichem UART-Debug.

- UART-Logs lieferten MQTT-Brokerinfo, API-Endpoints und weitere Identifikatoren.

- Paketmitschnitte der App zeigten Session-Tokens, Familien-IDs und MQTT-Authentifizierungsmuster.

- Reverse-Engineering offenbarte MD5-basierte API-Secrets und vorhersagbare Geräte-IDs.

- Mit gültigen MQTT-Zugangsdaten ließ sich per MQTT-Publish ein fremdes Smart Lock entriegeln.

- Bishop Fox meldete die Probleme an YoSmart. Bis zum Veröffentlichungsdatum lag kein Patch vor.

Quelle: Bishop Fox, „How a $20 Smart Device Gave Me Access to Your Home“, 2. Oktober 2025.