Missbrauch industrieller Router für SMS-Phishing-Kampagnen aufgedeckt

Kriminelle nutzen ungesicherte Mobilfunk-Router in industriellen Umgebungen, um massenhaft Phishing-SMS zu versenden. Laut einem Bericht des IT-Magazins Ars Technica, basierend auf Analysen des Sicherheitsunternehmens Sekoia, sind dabei vor allem Geräte des chinesischen Herstellers Milesight IoT Co., Ltd. betroffen.

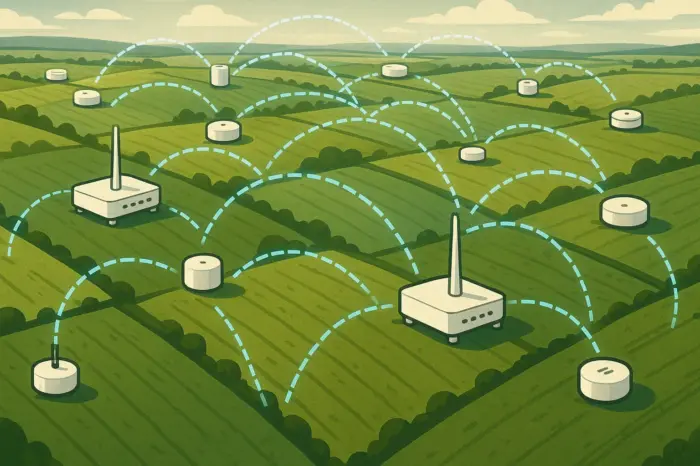

Die betroffenen Router vom Typ UR35 sind eigentlich für industrielle Anwendungen gedacht – etwa zur Vernetzung von Ampelanlagen oder Stromzählern. Sie nutzen 3G-, 4G- oder 5G-SIM-Karten und lassen sich per SMS, Webinterface oder Python-Skripten steuern. Laut Sekoia entdeckten Forscher in Honeypots verdächtige Netzwerkaktivitäten, die zur Identifizierung von mehr als 18.000 öffentlich erreichbaren Routern führten. Mindestens 572 Geräte waren ohne Authentifizierung zugänglich. Viele liefen mit veralteter Firmware, teils über drei Jahre alt, und wiesen bekannte Sicherheitslücken auf.

Weltweite Phishing-Kampagnen seit 2023

Die Auswertung von SMS-Postfächern und Versandprotokollen ergab, dass die Geräte seit Oktober 2023 für sogenannte „Smishing“-Kampagnen (SMS-Phishing) missbraucht werden. Die Nachrichten richteten sich vor allem an Empfänger in Schweden, Belgien und Italien. Inhaltlich forderten sie zum Login auf gefälschten Websites auf, die staatliche oder behördliche Dienste vortäuschen und Zugangsdaten abgreifen.

Sekoia beschreibt die Methode als „unsophisticated, yet effective delivery vector“ – technisch wenig anspruchsvoll, aber wirksam. Die verteilte Struktur erschwere es, die Kampagnen zu stoppen, da die SMS über viele Länder hinweg versendet werden.

Unklarer Angriffsvektor

Wie genau die Router kompromittiert wurden, ist laut Sekoia unklar. Eine mögliche Ursache ist die Sicherheitslücke CVE-2023-43261, die 2023 behoben wurde. Sie erlaubte über eine Fehlkonfiguration Zugriff auf Dateien mit verschlüsselten, aber durch mitgelieferte Schlüssel leicht entschlüsselbaren Passwörtern. Diese Schwachstelle betraf Firmware-Versionen bis Version 32; dennoch wurden auch neuere, eigentlich gepatchte Geräte in den Angriffen gefunden.

Das lässt laut Sekoia darauf schließen, dass auch andere, bislang unbekannte Angriffswege genutzt werden könnten. Der Hersteller Milesight reagierte auf eine Anfrage von Ars Technica nicht.

Tarnmechanismen und Telegram-Steuerung

Die zugehörigen Phishing-Seiten seien laut Sekoia technisch abgesichert, um Analyseversuche zu erschweren. JavaScript verhindere, dass Schadcode auf Desktop-Rechnern sichtbar wird, und blockiere Funktionen wie Rechtsklicks oder Debugging. Einige Seiten übermitteln Nutzerdaten über den Telegram-Bot „GroozaBot“, der mutmaßlich von einem Akteur namens „Gro_oza“ betrieben wird, der Arabisch und Französisch spricht.

Einschätzung

Der Fall zeigt, wie leicht alltägliche IoT-Geräte in groß angelegte Cyberkampagnen eingebunden werden können. Besonders problematisch ist, dass viele industrielle Router über Jahre hinweg ohne Sicherheitsupdates betrieben werden. Für Betreiber kritischer Infrastrukturen verdeutlicht der Vorfall, dass auch unscheinbare Netzwerkkomponenten ein erhebliches Risiko darstellen.

Zusammenfassung (tl;dr)

- Sekoia deckte Missbrauch industrieller Milesight-Router für SMS-Phishing auf.

- Über 18.000 Router waren online erreichbar, 572 ohne Schutzmechanismen.

- Kampagnen laufen seit 2023, Zielregionen: Schweden, Belgien, Italien.

- Ursache möglicherweise Sicherheitslücke CVE-2023-43261, aber nicht eindeutig.

- Phishing-Seiten nutzten Telegram-Bot-Steuerung und Anti-Analyse-Techniken.

Quelle: Dan Goodin, Ars Technica, „That annoying SMS phish you just got may have come from a box like this“, 2. Oktober 2025.